Introdução

O que é? (definição)

Por que surgiu?

Como é controlado (tipos de controle de acesso)

Como deve funcionar: Sistemas físicos ip funcionando com sistemas em nuvem (importância de uma solução completa de controle de acesso: controle de qualquer lugar!)

Principais benefícios

Conheça a Exame!

Introdução

Este artigo tem a intenção de explicar, de forma ampla, o que é o controle de acesso, suas aplicações, funcionamento, equipamentos e como utilizá-lo.

Mais do que uma solução de segurança patrimonial, controlar o acesso é um recurso útil tanto para controlar o acesso de veículos, quanto para a gestão de pessoas, podendo ser adotado por empresas de todos os portes.

Por aqui, você vai ver os seguintes tópicos:

O que é?

Controle de acesso é um recurso de segurança e gestão que regula quem tem permissão para acessar determinado recurso ou local. Na prática, a solução visa ter o controle de quem entra e sai de determinados locais. Esse controle restringe o acesso a diferentes ambientes, como salas, edifícios e outras áreas restritas.

Para proteger e gerenciar a empresa, utiliza-se sistemas de controle de acesso eletrônico que dependem de credenciais de usuários, leitores biométricos ou de cartão, auditoria e relatórios para rastrear o acesso de funcionários a locais restritos. Nesses sistemas é comum a presença de painéis de controle para restringir a entrada aos ambientes, bem como recursos remotos de segurança (acionamento de alarmes, por exemplo) para impedir quem não está autorizado acessar o local restrito.

Diante das possibilidades de riscos e fraudes, os sistemas de acesso cada vez mais tem intensificado o investimento em novas tecnologias de proteção para maximizar a confiabilidade e segurança da solução. Assim, é utilizado equipamentos de identificação e autenticação, podendo incluir senhas, biometria, tokens ou até a autenticação multifatorial, que requer dois ou mais fatores de autenticação combinados, funcionando como camadas de proteção. O nível de proteção depende da aplicação e necessidade, uma vez que determinados ambientes exige-se mais proteção que outros. No dia-a-dia os ambientes que mais costumam ser protegidos são de portarias, data centers, salas de laboratórios e de hospitais.

Por que surgiu?

Preservar a segurança por meio da proteção está presente desde as sociedades mais rudimentares e, para termos noção, fechaduras mecânicas de madeira de cerca de 4.000 a.C foram descobertas no túmulo do Faraó Tutancâmon , em que também foi trancado com um nó de corda. Diferentes tecnologias já foram criadas para bloquear o acesso, e podemos utilizar o exemplo dos castelos medievais para elucidar quais tecnologias eram utilizadas, como: portas com chave e fechadura, torres de vigia, pontes levadiças e até senhas verbais foram usadas como formas de autenticação e proteção.

Essas ideias rudimentares de controle de acesso representam a base da tecnologia utilizada atualmente. Os avanços de tecnologia permitiram maneiras mais robustas e eficientes de gerenciar e proteger.

Hoje, as soluções de segurança não só acompanham o progresso tecnológico, mas também às demandas do cidadão urbano que sofre cada vez mais com a insegurança, sobretudo em países com elevados índices de criminalidade, como o Brasil.

Assim, as soluções analógicas – e suscetíveis a fraudes – deram lugar às soluções digitais e mais seguras.

Tipos de controle de acesso

Solução sem software: Indicado para locais com pequena ou média circulação de pessoas e que não exigem um gerenciamento instantâneo das entradas e saídas, apenas o controle de usuários já cadastrados. A solução sem software possui produtos stand alone, que realizam o gerenciamento de forma independente, sem a necessidade de softwares para realizar o controle de acesso, embora muitos possam ser integrados a sistemas de gerenciamento de segurança.

Dentre esses produtos, há soluções analógicas (como portas e catracas), mas neste guia nos concentraremos nas soluções digitais, que incluem:

- Sensores de movimento

- Câmeras de vigilância

- Leitores de cartões

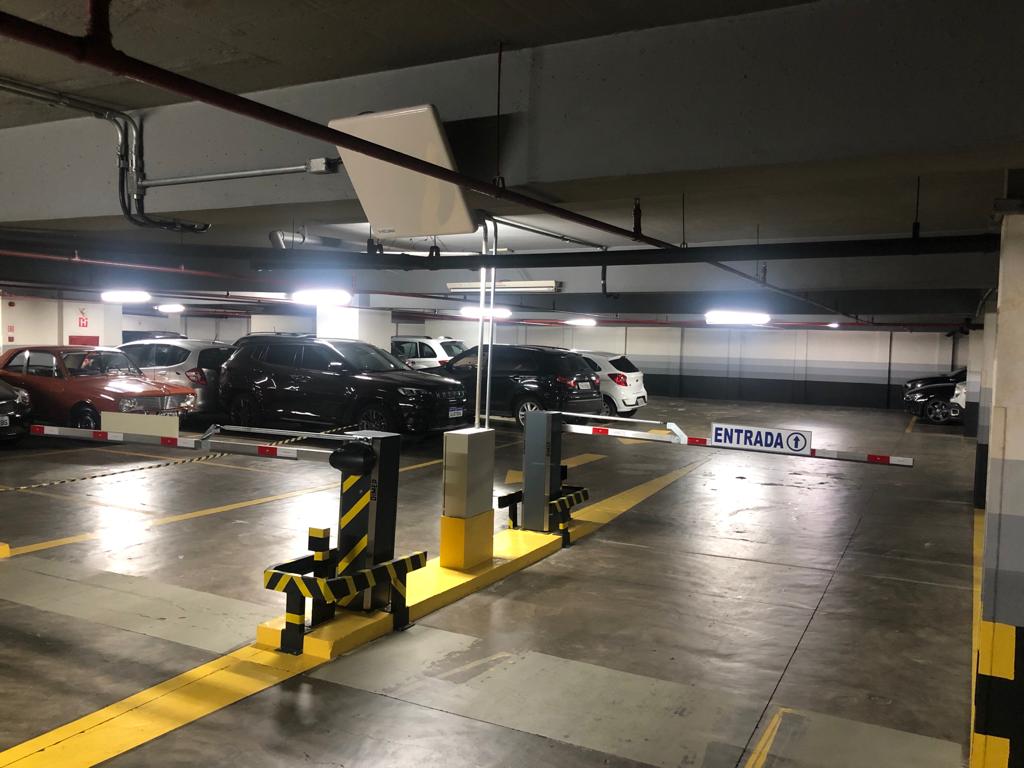

- Leitores de RFID (tags, como SemParar)

- Leitores biométricos (facial, digital ou de íris)

- Leitores de QR-Code

- Controladores de abertura de cancelas e portões

- Torniquetes (podendo incluir detector de metal)

- Fechaduras Eletrônicas

- Catracas

- Cancelas

- Interfones

- Vídeo-porteiros

Solução com software: Ideal para locais de média a grande circulação de pessoas e que exigem um controle maior, mais detalhado e gerenciável. Com a solução, pode-se bloquear ou liberar imediatamente o acesso, apenas via software. A sua instalação é um pouco mais complexa por exigir uma infraestrutura de rede (TCP/IP), mas oferece uma solução com produtos que trabalham de forma integrada, personalizada e eficiente. Essa solução é muito indicada para locais que exigem maior integridade de segurança ou possuem um alto fluxo de pessoas ou veículos.

O grande diferencial aqui está no sistema, e não nos equipamentos – que geralmente funcionam de forma independente. Mas imagine que você queira que todos os equipamentos estejam integrados por um sistema que não só auxília na eficiência da segurança, como automatiza funções, podendo até dispensar a necessidade de um elevado contingente humano para realizar a proteção e o gerenciamento do acesso. Além disso, é possível auditar os acessos aos ambientes protegidos, podendo ser útil para fins de segurança ou para investigações internas. Por fim, esses sistemas podem ser integrado ao sistema de ponto eletrônico dos funcionários, podendo servir para o gestor localizar e identificar exatamente onde cada funcionário está e em tempo real, servindo até para auditar a marcação de ponto de determinado funcionário. Portanto, esse sistema pode ser utilizado inclusive como um instrumento de gestão de pessoas.

Dentre as principais características dos softwares de controle de acesso, destacam-se:

- Personalização de regras e políticas de acesso e segurança

- Registro e monitoramento em tempo real

- Banco de dados criptografado com cadastro e identificação de pessoas e veículos

- Relatórios de segurança, com diversos filtros (por ambiente, data ou visitante)

- Automações de processos operacionais ou gerenciais

- Alertas de tentativas de violação e regras de pânico ou contingência

- Tudo isso e muitas outras funcionalidades, saiba mais como a Exame pode ajudá-lo

O que são permissões e como o sistema pode te auxiliar a desenvolver a personalização de políticas e regras de acesso:

Permissão é o termo utilizado para se referir à autorização de acesso e frequência em determinados locais. Esta permissão pode ser permanente ou temporária, restrita ou irrestrita, e ainda pode ser personalizada em dias e horários específicos.

As permissões permanentes são atribuídas a indivíduos que têm direito de acesso a um determinado local, como moradores, funcionários e usuários regulares. Já as permissões temporárias são concedidas apenas no dia e horário em que a pessoa solicitou.

Um visitante, prestador de serviços não recorrentes, por exemplo, pode obter autorização para entrar na empresa, mas precisará de uma nova autorização para fazê-lo novamente em outro momento.

As autorizações irrestritas são concedidas a usuários que podem acessar qualquer área do ambiente controlado. Por outro lado, as autorizações restritas são concedidas a usuários que podem acessar apenas algumas áreas do ambiente. Por exemplo, um morador de um condomínio pode acessar todas as áreas, enquanto um funcionário do caixa de uma loja não pode acessar o estoque.

Por fim, as permissões personalizadas são aquelas que permitem acesso em dias e horários específicos. Por exemplo, um prestador de serviços fixo pode ter permissão para entrar no prédio apenas de segunda a sexta-feira, das 8h às 17h, e precisa obter autorização para entrar aos fins de semana.

A personalização das permissões é realizada por meio de equipamentos ou softwares de controle de acesso, que permitem aos administradores controlar quem tem acesso a quais recursos e em quais circunstâncias.

Principais benefícios

Os benefícios dos sistemas de controle de acesso corporativo são extensos. O mais óbvio é a sua capacidade de ajudar os proprietários e as empresas a controlar quem e quando podem entrar nos ambientes protegidos da organização.

Assim, podemos destacar:

Registros para auditoria, controle e proteção jurídica

Informações e ambientes protegidos com a mais moderna segurança

Controle de acesso a múltiplas propriedades por um único sistema

Elimine chaves perdidas, cartões e outros métodos que dão brecha para a fraude e violação

Automação de rotinas e processos, reduzindo a necessidade de recursos humanos

Eficiência, agilidade e controle de qualquer lugar

Os sistemas de controle de acesso corporativo com DMPACESSO economizam tempo e dinheiro

Acima de tudo, a Genea garante que os clientes recebam a melhor e mais atualizada segurança de qualquer provedor de software como serviço (SaaS) no mercado. O Genea Access Control protegerá o presente da sua empresa e salvaguardará o seu futuro.

Você é responsável pela segurança de seus inquilinos? Então você precisa de um sistema de controle de acesso corporativo que possa gerenciar o tráfego.